Всем привет! Прошлый пост дал общее понимание системы, но вышел незаконченным, поэтому я обещал раскрыть тему в дальнейших постах. В данном посте чуть глубже погружу в детали продукта и поговорим на следующие темы:

Защита данных

Всем привет! Прошлый пост дал общее понимание системы, но вышел незаконченным, поэтому я обещал раскрыть тему в дальнейших постах. В данном посте чуть глубже погружу в детали продукта и поговорим на следующие темы:

«Хм, атаки через почту — прошлый век», — подумали в группе Watch Wolf и взялись за SEO-продвижение вредоносов. Мы обнаружили, что троян Buhtrap теперь распространяется через фейковые сайты с якобы полезными материалами для бухгалтеров. Проплаченная реклама поднимает эти ресурсы в топ поисковой выдачи.

Основная задача консультанта по информационной безопасности – разработка однотипных документов по однотипным процессам. И два самых главных инструмента, которые он использует в работе, – Excel и Word. Сбор и обработка осуществляются при помощи первого, а предоставление отчетных материалов – при помощи второго. У того, и у другого огромный потенциал автоматизации. В предыдущей статье я рассказал о базовых идеях автоматизации в Word и Excel на примере классификации и модели угроз.

При помощи скриптов мы научились подставлять на выбранные места шаблона необходимого документа нужные значения и подготавливать таблицу значений для массовой генерации документов и выгружать любое количество однотипных документов. В этом посте я покажу, как автоматизировать выгрузку комплекта документов, а также разберемся с автоматизацией оценки рисков.

Три месяца назад здесь на Хабре была опубликована статья “Интернет-цензура и обход блокировок: не время расслабляться”, в которой простыми примерами показывалось, что практически все популярные у нас для обхода блокировок VPN- и прокси-протоколы, такие как Wireguard, L2TP/IPSec, и даже SoftEther VPN, SSTP и туннель-через-SSH, могут быть довольно легко детектированы цензорами и заблокированы при должном желании. На фоне слухов о том, что Роскомнадзор активно обменивается опытом блокировок с коллегами из Китая и блокировках популярных VPN-сервисов, у многих людей стали возникать вопросы, что же делать и какие технологии использовать для получения надежного нефильтрованного доступа в глобальный интернет.

Мировым лидероми в области интернет-цензуры является Китай, поэтому имеет смысл обратить на технологии, которые разработали энтузиасты из Китая и других стран для борьбы с GFW (“великим китайским файрволом”). Правда, для неподготовленного пользователя это может оказаться нетривиальной задачей: существует огромное количество программ и протоколов с похожими названиями и с разными не всегда совместимыми между собой версиями, огромное количество опций, плагинов, серверов и клиентов для них, хоть какая-то нормальная документация существует нередко только на китайском языке, на английском - куцая и устаревшая, а на русском ее нет вообще.

Поэтому сейчас мы попробуем разобраться, что же это все такое и как это использоваться и не сойти с ума.

github.com.

В теории злоумышленники могут перехватывать трафик и загружать вредоносный код удаленно. Что интересно, это не первая подобная уязвимость. Рассказываем, в чем заключается проблема и что специалисты предлагают делать для защиты.

При создании приложений на Java мы сильно зависим от внешних библиотек и фреймворков. И каждый импортируемый пакет Java, скорее всего, также зависит от большего количества библиотек. Это означает, что количество Java-пакетов, включенных в ваше приложение, часто не совсем прозрачно.

Эти вложенные (транзитивные) зависимости создают проблему, заключающуюся в том, что вы как разработчик, вероятно, не знаете всех библиотек, которые на самом деле используете.

Недавно мы обсуждали, почему и как мы должны тщательно поддерживать наши зависимости. В статье Лучшие практики управления зависимостями Java я рассказал о доступных вариантах и инструментах для настройки стратегии управления зависимостями.

Но что, если вы передаете свое Java-приложение клиенту?

Как они узнают, какие зависимости включены?

Что еще важнее, как они могут проверить, не уязвимы ли эти зависимости для проблем безопасности?

Ответом является спецификация программного обеспечения SBOM (software bill of materials).

Исследователь безопасности обнаружил ряд уязвимостей в умных открывателях гаражей марки Nexx. И теперь может удаленно находить нужные гаражи, а затем в любой момент открывать их через Интернет. Ещё один «привет» умным технологиям!

Сегодня поговорим о качестве открытых данных Роскомнадзора на примере набора данных "Реестр операторов, осуществляющих обработку персональных данных".

Данный набор как предполагается должен содержать общедоступную информацию об операторах ПДн. Попробуем понять, какие проблемы имеются у данного набора и что может улучшить Роскомнадзор в процессе обработки уведомлений об обработке ПДн.

Системный анализ один из самых эффективных инструментов, которые может использовать предприятие, чтобы распознавать угрозы, связанные с безопасностью. Использование системного анализа для определения угроз безопасности помогает выявлять уязвимости и налаживать контроль за безопасностью в компаниях. В этой статье мы рассмотрим, что такое системный анализ и как он может быть использован для повышения уровня безопасности данных в компаниях различных отраслей.

Внимание! Вся представленная информация предназначена для ознакомления. Автор не несет никакой ответственности за причиненный вред с использованием изложенной информации.

Ниже представлена подборка самых интересных уязвимостей за март 2023 года!

Привет! Меня зовут Олег Гетманский, я – старший архитектор информационных систем. Сегодня расскажу, как мы упростили создание и управление бизнес-процесссами в IdM, оставив в прошлом жестко зашитые в систему правила и внедрив гибкий визуальный конструктор бизнес-логики Camunda BPM. Под катом краткое руководство по внедрению движка с моими комментариями – возможно, для кого-то оно сэкономит несколько рабочих часов или даже дней.

Приветствую вас, дорогие читатели! Сегодня я хотел бы рассказать вам о том, как я получил интерфейс командной оболочки Linux у wi-fi роутера Mi Router 4A Giga Version:

Приветствую, дорогие читатели, меня зовут Алексей Федулаев. Я работаю на позиции DevSecOps в компании Bimeister и делаю наши продукты безопаснее.

Данная статья будем по мотивам моего выступления на конференции Highload++ 2022, где я рассказывал про “Построение архитектуры с использованием формальных моделей безопасности”. В статье мы узнаем:

Помните, как еще до пандемии компании стремились обеспечить безопасный доступ в периметр для своих сотрудников-удаленщиков? Особенно, если данные были сверхважными, — например, бухгалтерские сведения или корпоративные документы. Решения были сложные, громоздкие и дорогие. А представляете, насколько критичным это стало сейчас?!

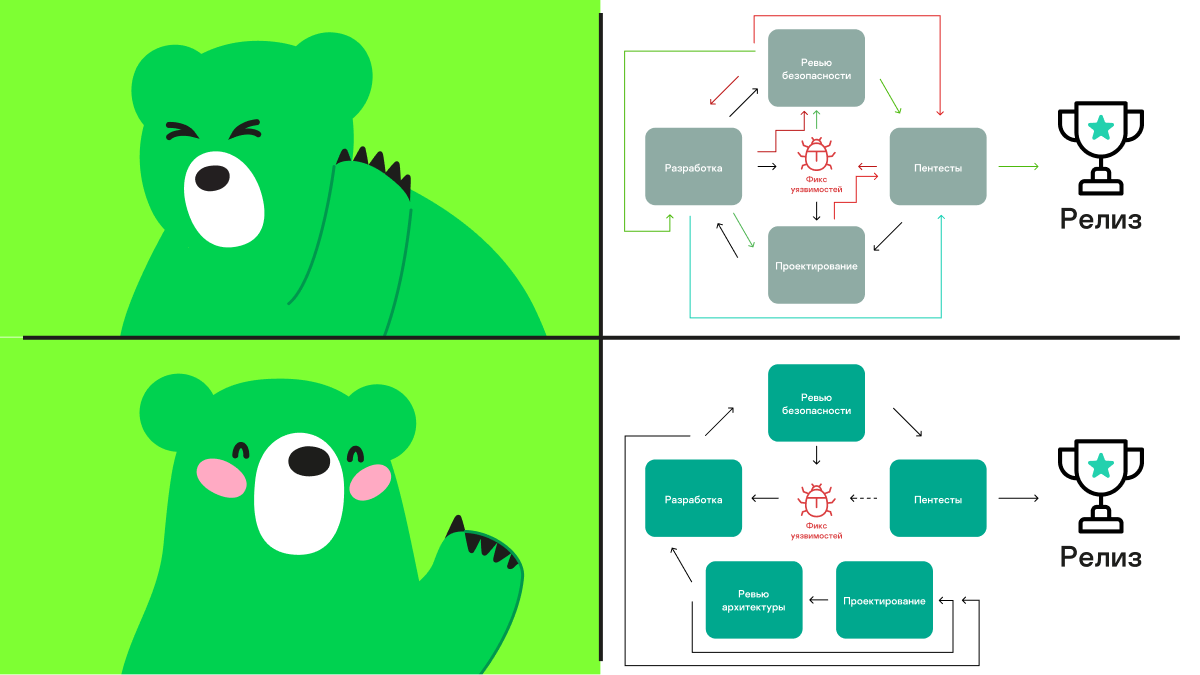

Меня зовут Сергей Яковлев, я руковожу проектом Kaspersky Thin Client, построенным на базе нашей собственной операционной системы KasperskyOS. Thin Client — это один из основных компонентов Virtual Desktop Infrastructure, то есть системы доступа к удаленным рабочим столам. В этой статье я на примере такого клиента расскажу, как можно сделать продукт безопасным (и притом коммерчески рентабельным!). Какие были этапы, с чем столкнулись, через что прошли и как решали проблемы. Поехали!

Год назад я уже поднимал тему лучших бесплатных инструментов для OSINT, которые используются в нашем департаменте расследований. Прошлый год был тяжелый, но интересный. Некоторые разработки перестали работать в России. Многие, напротив, были созданы в нашей стране. В этой статье мы рассмотрим всевозможные инструменты, каждый день находящие свое применение в нашей компании. Итак, поехали!

В связи со стремительным переходом на цифровые платформы компании сталкиваются с растущим числом угроз безопасности, которые ставят под вопрос защищенность их конфиденциальных данных и интеллектуальной собственности. По мере увеличения количества приложений и цифровых активов в организации возрастает и сложность управления доступом пользователей. Согласно отчету компании Verizon о расследовании утечек данных, 81% случаев несанкционированного доступа к данным происходит из-за совершения краж или слабых паролей. Эту проблему можно предотвратить с помощью управления доступом. Практика управления доступом помогает сделать так, чтобы нужные лица имели соответствующий уровень доступа к цифровым активам в организации.

Привет, Хабр! Меня зовут Алан Савушкин (@naive_bayes), я — дата-сайентист в команде Data Science & Big Data «Лаборатории Касперского», и мы отвечаем в том числе за фильтрацию нерелевантных алертов при телеметрии киберугроз в проекте Kaspersky Managed Detection and Response (MDR).

В данной статье хочу с вами поделиться, как мы решали задачу построения оценки TPR (True Positive Rate) в условиях неполной разметки данных. Может возникнуть вопрос: а что там оценивать? TPR по своей сути всего лишь доля, а построить доверительный интервал на долю легче простого.

Спорить не буду, но добавлю, что из статьи вы узнаете:

— Что даже в использовании такого интервала есть свои условия.

— Как на основе серии проверки гипотез получить доверительный интервал, используя под капотом гипергеометрическое распределение. А можно ли использовать биномиальное? Спойлер: можно, но тогда важно понимать, на какой вопрос вы отвечаете, пользуясь такой оценкой. Здесь мы рассмотрим задачу с частотной точки зрения.

— Что будет, если скрестить биномиальное распределение с бета‑распределением, и как этот гибрид используется в качестве сопряженного априорного распределения для гипергеометрического распределения. А здесь мы рассмотрим задачу с байесовской точки зрения.

— И, собственно, в чем прикол этой неполной разметки данных, и как мы докатились до всего перечисленного выше.

Тизер получился обширным, и если вам стало интересно — что ж, тогда давайте разбираться.

Ваш аккаунт