Я помню, как в школе пользовался милицейской базой данных телефонных номеров (с пиратского CD), где по номеру можно было пробить адрес дома и квартиру, и поражал девушек, у которых взял телефончик тем, что сообщал, где они живут. Уже тогда у меня не было доверия ни к одной базе данных.

А зачем компаниям защищать данные, если

штраф за слив 50 млн учеток составляет 60 000 рублей? Более того, со временем компании будут все более и более халатно относиться к «старым данным» и будут уделять больше внимания на привлечение новых клиентов и разработке новых продуктов, чем на обеспечение безопасности данных.

Приватность баз данных — это суперхрупкая и неустойчивая система. Достаточно всего одной ошибки и усилия всех лет рушатся. И вероятность взлома растет со временем.

Керосина в огонь добавляют три момента:

- Оцифровывается очень чувствительная информация (Информационная безопасность и ДНК);

- Государство принуждает оцифровывать чувствительную информацию;

- Ущерб от утечки суперчувствительной информации может быть огромный, а ответственность за нее никто не несет и не гарантирует.

Сейчас я утверждаю, что любая и каждая база данных будет взломана и выложена в открытый доступ. Я отношусь ко ВСЕМ данным в цифровом формате так, как будто они УЖЕ в открытом доступе. Я не строю иллюзий по поводу приватности данных.

А вы что думаете?

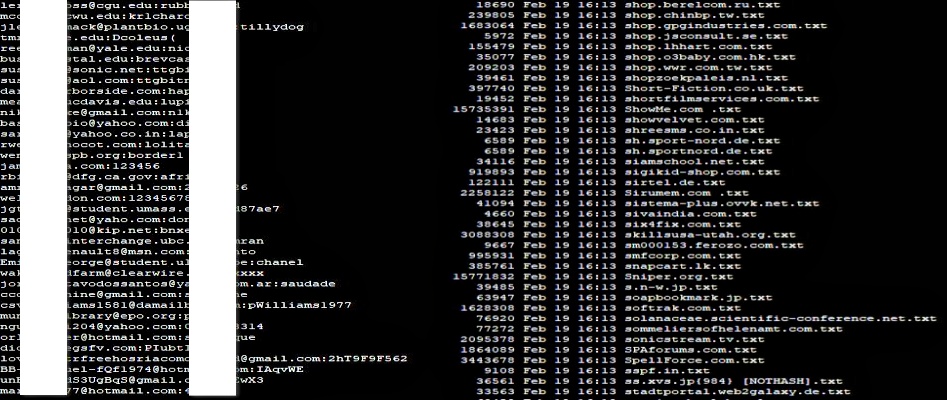

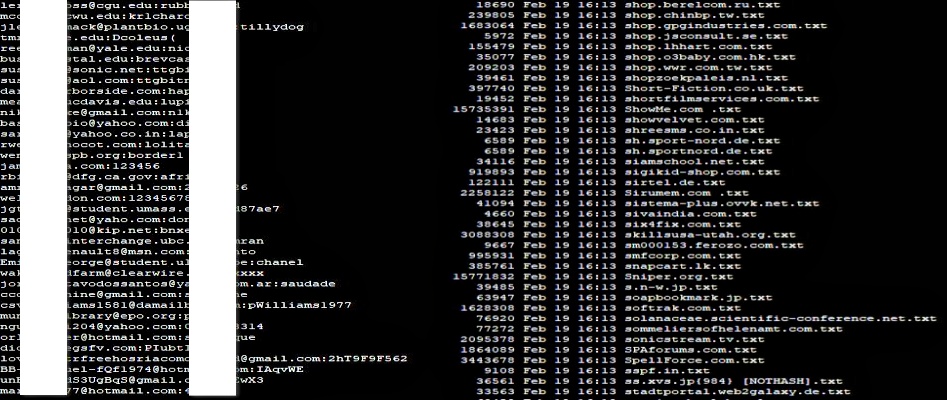

Под катом я собрал несколько примеров утечек за последние годы.