ノート: Enterpriseアカウント内のOrganizationのためのユーザプロビジョニングは、現在Oktaでのみサポートされており、プライベートベータであり、変更されることがあります。 ベータへのアクセスをリクエストするには、営業チームにお問い合わせください。

Okta での SAML と SCIM について

Enterprise アカウントがアイデンティティプロバイダ (IdP) である Okta を使う SAML SSO と SCIM を使用するように設定すれば、GitHub の Enterprise アカウントや 他の Web アプリケーションへのアクセスを 1 つの集中インターフェースから制御することができます。

SAML SSO は、リポジトリや Issue、プルリクエストといった Enterprise アカウントのリソースに対するアクセスを制御し、保護します。 SCIM は、Okta で変更を行ったとき、Enterprise アカウントによって所有されている Organization に対するメンバーのアクセスを自動的に追加、管理、削除します。 詳細は、「Enterprise アカウントでセキュリティ設定を強制する」を参照してください。

SCIM を有効にすると、Okta で GitHub Enterprise Cloud アプリケーションを割り当てる任意のユーザが次のプロビジョニング機能を使えるようになります。

| 機能 | 説明 |

|---|---|

| 新しいユーザのプッシュ | Okta で作成される新しいユーザは Enterprise アカウントのリソースにアクセスでき、Enterprise アカウントによって所有されている Organization にオプションで自動的に招待されます。 |

| ユーザ無効化のプッシュ | Okta のユーザを無効にすると、そのユーザは Enterprise アカウントのリソースにアクセスできなくなり、Enterprise アカウントで所有されているすべての Organization から削除されます。 |

| プロフィール更新のプッシュ | Okta のユーザのプロファイルに対する更新が、そのユーザの Enterprise アカウントのメタデータにプッシュされます。 |

| ユーザの再アクティブ化 | Okta のユーザを再アクティブ化すると、そのユーザの Enterprise アカウントに対するアクセスが再度有効になり、オプションでそのユーザが以前メンバーだった Enterprise アカウントによって所有されている Organization に再度参加するための 招待メールがオプションで送信されます。 |

必要な環境

Oktaでは"Classic UI"を使わなければなりません。 詳しい情報については、Okta のブログで「Organized Navigation」を参照してください。

![ダッシュボードの上にある Okta の UI 選択機能で [Classic UI] を選択](/web/20210817172930im_/https://docs.github.com/assets/images/help/saml/okta-classic-ui.png)

Okta で GitHub Enterprise Cloud アプリケーションを追加する

- Oktaで、右上のAdminをクリックしてください。

- Oktaのダッシュボードで、Applications(アプリケーション)をクリックしてください。

- [Add application] をクリックします。

![Okta ダッシュボードの [Applications] タブにある [Add application] ボタン](/web/20210817172930im_/https://docs.github.com/assets/images/help/saml/okta-add-application.png)

- 検索フィールドに "GitHub Enterprise Cloud" と入力します。

![Okta の [Search for an application] フィールド](/web/20210817172930im_/https://docs.github.com/assets/images/help/saml/okta-search-for-an-application.png)

- [GitHub Enterprise Cloud - Enterprise Accounts] をクリックします。

- [Add] をクリックします。

- オプションで、[Application label] の右にアプリケーションのわかりやすい名前を入力します。

![[Application label] フィールド](/web/20210817172930im_/https://docs.github.com/assets/images/help/saml/okta-application-label.png)

- [GitHub Enterprises] の右に、Enterprise アカウントの名前を入力します。 たとえば、Enterprise アカウントの URL が

https://github.com/enterprises/octo-corpの場合は、octo-corpと入力します。![[GitHub Enterprises] フィールド](/web/20210817172930im_/https://docs.github.com/assets/images/help/saml/okta-github-enterprises.png)

- [Done] をクリックします。

SAML SSO の有効化とテスト

- Oktaで、右上のAdminをクリックしてください。

- Oktaのダッシュボードで、Applications(アプリケーション)をクリックしてください。

- Enterpriseアカウント用に作成したアプリケーションのラベルをクリックしてください。

- Oktaでユーザにアプリケーションを割り当ててください。 詳しい情報については、OktaのドキュメンテーションのAssign applications to usersを参照してください。

- アプリケーション名の下で、Sign on(サインオン)をクリックしてください。

![Okta アプリケーションの [Sign on] タブ](/web/20210817172930im_/https://docs.github.com/assets/images/help/saml/okta-sign-on-tab.png)

- [Settings] の右にある [Edit] をクリックします。

- [Configured SAML Attributes] で、[groups] の右にあるドロップダウンメニューを使用して [Matches regex] を選択します。

- ドロップダウンメニューの右に

.*.*と入力します。 - [Save] をクリックします。

- [SIGN ON METHODS] で、[View Setup Instructions] をクリックします。

![Okta アプリケーションの [Sign On] タブにある [View Setup Instructions] ボタン](/web/20210817172930im_/https://docs.github.com/assets/images/help/saml/okta-view-setup-instructions.png)

- 設定手順の情報を使用して、Enterprise アカウントの SAML を有効にします。 詳しい情報については、「Enterprise アカウントで Organization 用に SAML シングルサインオンを有効にする」参照してください。

Okta でグループを作成する

- Okta で、Enterprise アカウントが所有する各 Organization に合わせてグループを作成します。 各グループの名前は、Organization のアカウント名 (Organization の表示名ではく) に一致する必要があります。 たとえば、Organization の URL が

https://github.com/octo-orgの場合は、グループにocto-orgという名前をつけます。 - Enterprise アカウントに作成したアプリケーションを各グループに割り当てます。 GitHub が、ユーザごとに

groupsデータをすべて受け取ります。 - ユーザを所属させたい Organization に基づいて、ユーザをグループに追加します。

Okta で SCIM を使ってユーザのプロビジョニングを設定する

Enterpriseアカウントのためのユーザプロビジョニングのプライベートベータに参加しているなら、EnterpriseアカウントでSAMLを有効化すると、GitHubではデフォルトでSCIMのプロビジョニング及びプロビジョニング解除が有効になります。 IdPでSCIMを設定することによって、プロビジョニングでOrganizationのメンバーシップを管理できます。

Okta で SCIM を使ってユーザのプロビジョニングを設定するには、OAuth アプリケーションを認可して、Okta が GitHub への認証に使用するトークンを作成する必要があります。 Okta と GitHub が連携して、okta-oauth アプリケーションが作成されます。

- Oktaで、右上のAdminをクリックしてください。

- Oktaのダッシュボードで、Applications(アプリケーション)をクリックしてください。

- Enterpriseアカウント用に作成したアプリケーションのラベルをクリックしてください。

- アプリケーション名の下で、Provisioning(プロビジョニング)をクリックしてください。

![Okta アプリケーションの [Provisioning] タブ](/web/20210817172930im_/https://docs.github.com/assets/images/help/saml/okta-provisioning-tab.png)

- [Configure API Integration] をクリックします。

![Okta アプリケーションの [Configure API Integration] ボタン](/web/20210817172930im_/https://docs.github.com/assets/images/help/saml/okta-configure-api-integration.png)

- [Enable API integration] を選択します。

![Okta アプリケーションの [Enable API integration] チェックボックス](/web/20210817172930im_/https://docs.github.com/assets/images/help/saml/okta-enable-api-integration.png)

- [Authenticate with Github Enterprise Cloud - Enterprise Accounts] をクリックします。

- Enterprise アカウント名の右にある [Grant] をクリックします。

- [Authorize okta-oauth] をクリックします。

- [Save] をクリックします。

![Okta アプリケーションのプロビジョニング設定に使用する [Save] ボタン](/web/20210817172930im_/https://docs.github.com/assets/images/help/saml/okta-provisioning-tab-save.png)

- [Provisioning to App] の右にある [Edit] をクリックします。

![Okta アプリケーションのプロビジョニングオプションに使用する [Edit] ボタン](/web/20210817172930im_/https://docs.github.com/assets/images/help/saml/okta-provisioning-to-app-edit-button.png)

- [Create Users] の右にある [Enable] を選択します。

![Okta アプリケーションの [Create Users] オプションの [Enable] チェックボックス](/web/20210817172930im_/https://docs.github.com/assets/images/help/saml/okta-provisioning-enable-create-users.png)

- [Update User Attributes] の右にある [Enable] を選択します。

![Okta アプリケーションの [Update User Attributes] オプションの [Enable] チェックボックス](/web/20210817172930im_/https://docs.github.com/assets/images/help/saml/okta-provisioning-enable-update-user-attributes.png)

- [Deactivate Users] の右にある [Enable] を選択します。

![Okta アプリケーションの [Deactivate Users] オプションの [Enable] チェックボックス](/web/20210817172930im_/https://docs.github.com/assets/images/help/saml/okta-provisioning-enable-deactivate-users.png)

- [Save] をクリックします。

![Okta アプリケーションのプロビジョニング設定に使用する [Save] ボタン](/web/20210817172930im_/https://docs.github.com/assets/images/help/saml/okta-provisioning-save.png)

- アプリケーション名の下で [ Push Groups] をクリックします。

![[Push Groups] タブ](/web/20210817172930im_/https://docs.github.com/assets/images/help/business-accounts/okta-push-groups-tab.png)

- [Push Groups] ドロップダウンメニューを使用して、[Find groups by name] を選択します。

![[Push Groups] ドロップダウンメニュー](/web/20210817172930im_/https://docs.github.com/assets/images/help/business-accounts/okta-push-groups-drop-down.png)

- ユーザプロビジョニングを有効にしたい Enterprise アカウントで各 Organization のプッシュグループを追加します。

- [PUSH GROUPS BY NAME] で、Enterprise アカウントが所有する Organization に対応するグループを検索し、見つかったグループを検索結果でクリックします。

- グループ名の右にある [Match results & push action] ドロップダウンメニューで、[Create Group] が選択されていることを確認します。

![[Match result] ドロップダウンメニューで [Create Group] を選択](/web/20210817172930im_/https://docs.github.com/assets/images/help/saml/create-group-okta.png)

- [Save] をクリックします。

- Organization ごとに繰り返します。

- アプリケーション名の下で [ Assignments] をクリックします。

![[Assignments] タブ](/web/20210817172930im_/https://docs.github.com/assets/images/help/business-accounts/okta-assignments-tab.png)

- [Provision users] と表示される場合は、グループのプッシュグループを追加する前に Okta グループのメンバーだったユーザは、プロビジョニングされていません。 そのようなユーザの GitHub に SCIM を送信するには、[Provision users] をクリックします。

SAML ユーザプロビジョニングを有効にする

SCIM のプロビジョニングとプロビジョニング解除を有効にすると、オプションで SAML のユーザプロビジョニングおよびプロビジョニング解除を有効にできます。

-

GitHubの右上で、自分のプロフィール写真をクリックし、続いてYour enterprises(自分のEnterprise)をクリックしてください。

-

Enterpriseのリストで、表示したいEnterpriseをクリックしてください。

-

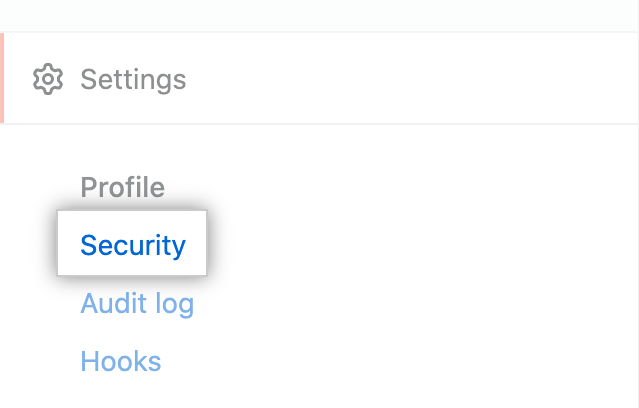

Enterpriseアカウントのサイドバーで、 Settings(設定)をクリックしてください。

-

左のサイドバーでSecurity(セキュリティ)をクリックしてください。

-

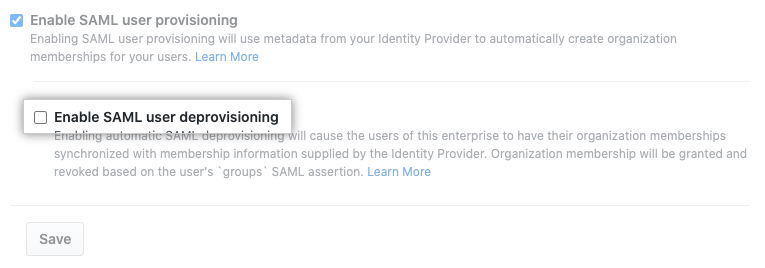

[SAML User Provisioning] で、[Enable SAML user provisioning] を選択します。

-

[Save] をクリックします。

-

オプションで、SAML ユーザプロビジョニングを有効にします。

- [Enable SAML user deprovisioning] を選択して [Save] をクリックします。

- 警告を読んでから、[Enable SAML deprovisioning] をクリックします。

![[Enable SAML deprovisioning] ボタン](/web/20210817172930im_/https://docs.github.com/assets/images/help/business-accounts/saml-deprovisioning-confirm.png)

- [Enable SAML user deprovisioning] を選択して [Save] をクリックします。